何気に、私の所属している組織内のEDR(Endpoint Detection and Response)を見ていると

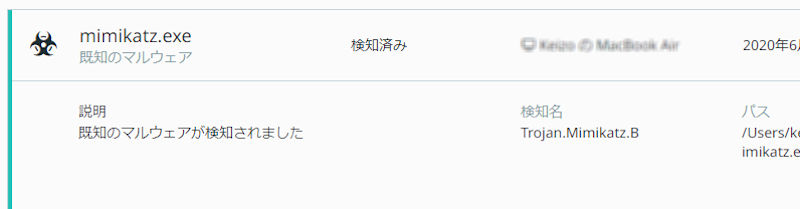

ある端末にマルウェアの「Mimikatz」を検出した。

普通なら、慌てて対処するところだが、感染している端末PCが MacBook Air である。

ログの記録を見ると、そのPCの使用者が意図的にダウンロードしたであろうフォルダにはいっている。

どうも悪意を感じられない、そもそもこの MacBook Air で何をしているのだろうか?

WindowsのPCであれば何か攻撃をするのではと思いますが、どうも悪さをしそうもない、

何かするとしたら、この端末経由で、組織内のWindows端末へ水平展開していくのかなぁと思うくらいである。

Mimikatzとは

Windowsのメモリ上にある認証情報にアクセスし、管理者権限を盗み取ったり、他のアカウントになりすましたりするものです。

実際にはハッカーが攻撃する際に、拠点確立後、権限昇格をして横展開をするときに使用されるものです。

Mimikatzは、kali Linuxを立ち上げて、Mimikatzのフォルダを見るとわかるように、実行ファイルには、EXE形式もあればDLL形式もあります。

もちろん32ビット版、64ビット版が存在します。更には、PowerShellでも実行可能です。

Windows の認証方式は、入力されたアカウントのパスワードをハッシュ化して、認証する流れです。

実際にパスワードが分かれば認証を通り抜けることができますが、そもそもハッシュ化されたコードがあれば

パスワードそのものは必要ないことになります。

認証方式はいくつかありますが、Mimikatzによって得たダンプから、LMハッシュ、NTLMハッシュ、その他の情報を取得できれば認証を通り抜けることになります。

実際に、Kali Linuxで、Mimikatzを使ってみればすごく理解が深まります。

私もVM上で、Kali Linuxを立ち上げいろいろと試していますが、もちろんMimikatzを動かすためには、その前にターゲットPCへ侵入することも必要ですので

試してみると流れが良くわかり理解が深まると思います。